BtoBクラウドの責任分界点—第4回:クラウドにおけるセキュリティの責任分界

クラウドにおけるセキュリティの実現モデルとして「Shared Responsibility Model」が挙げられます。これは、ITサービスを利用する上で確保すべきセキュリティとコンプライアンスの全体から、クラウドサービスの「事業者」と「利用者」の間で責任が分担される形で共に実現を果たす、という考え方です。

クラウドの利用を検討される中での誤解の一つは、こうした責任分担の考え方が利用者にとって従来のITサービスとの違いから馴染みにくい、もしくは理解が難しいものになっている、というものです。本記事では、Shared Responsibility Modelの基本的な理解を通じて、そうした誤解を紐解いていきます。

目次

Shared Responsibility Modelとはどのようなものか

クラウドサービスを扱う上では、サービスが運用されている施設の物理セキュリティや仮想化基盤はクラウドサービス事業者が管理し、その仮想化基盤上に構築するサーバやネットワーク環境、アプリケーションやデータ自体の管理はクラウドサービスの利用者が管理するものとなります。

一方で、多くの法令や基準は、クラウドサービス利用者のサービスそれ自体や、そこで扱われるデータに対して適用されます。そのため、どのようなサービスやデータを扱うかを主体的に選択するクラウドサービス利用者が、その法令の識別や対応に対する責任を担うものとなります。

“責任分担“は全ての基礎

Shared Responsibility Modelはクラウドサービスの利用における特徴として語られるケースが多いのですが、果たしてクラウドサービス以外のほかのビジネスではShared Responsibility Modelが当てはまらないのでしょうか。

例えば、家電などを考えてみても、当然メーカーの責任と利用者の責任というものが双方で果たされないと、本来の正しい利用は実現できません。防水機能のないスマートフォンを水没させたとしたら、これは利用者の責によるものと言わざるを得ません。

ITのサービスにおいても、例え開発や運用を外部の事業者に委託していたとしても、そのサービス自体のオーナーにはサービス全体に対する意思決定や説明責任が帰属しています。何か事故があった場合などに、エンドユーザーやその規制当局に対して説明責任を果たす義務はあくまでも利用者にある、ということになります。

とはいえ、利用者が必ずしもITを深く理解している訳ではないため、IT自体に対する知識や管理が大きく業者に依存していたり、ITサービスを提供が多重化構造によって実態の把握がしにくかったり、という現実から、責任の所在や境界線が不透明になる傾向があったともいえるのではないでしょうか。

つまり、本来は“Shared Responsibility Model”は、契約行為に基づくサービス提供において自然な性質であり、利用者は、自らの責任範囲を把握しなければいけないことは変わらないものであるといえます。

Shared Responsibility Modelを踏まえた利用者の“選択肢“

クラウドの利用において、こうしたShared Responsibility Modelが基礎的な要素として共有されている、ということは、利用者と事業者の“本来やるべきこと”を明確にする上でポジティブな要素であるといえます。

例えば小規模な組織でITの運用に大きな投資ができないのであれば、SaaSなど、ITの運用の多くをクラウドサービス事業者が責任を果たすサービスを積極的に利用することができますし、より自らの説明責任、実行責任を果たすことが重要なサービスであれば、クラウド上に、従来のITと同様にサーバやネットワークを構築し、自分で運用をする、という選択肢もあります。様々なクラウドサービスの選択肢が増えたことで利用者は自らのコンプライアンス要件やIT能力に見合った選択をできるようになってきました。

AWSに見る利用者の選択肢

先ほどあげた“選択肢” について、著者たちが精通しているAWSのサービスを例に考えてみましょう。

AWS上でウェブアプリケーションサーバを立ち上げる場合を考えてみます。AWSにはElastic Computing Cloud (EC2)というサービスがあり、このサービスを使えば利用者は、AWS上でLinuxやWindowsなどのOSを選択し、物理的なサーバを準備したり、OSをインストールする手間は不要で、数分でサーバを立ち上げることができます。ただし、立ち上げた後のOSのパッチ適用や、プログラムを動かすためのミドルウェアの導入や運用は利用者が管理する必要があります。例えばWindowsサーバに影響を与えるマルウェアの発見や駆除は利用者の責任になります。

もっともこの場合、こうしたOSやミドルウェアの管理についてもクラウドベンダー側に分担してもらい、よりエンドユーザーのニーズにあったサービスを提供するために集中したいというニーズが出てくることも考えられます。

そこでこのニーズを満たすため、例えばAWSではAWS側がサービスの一環として管理を行うサービス(マネージドサービスと呼ばれます)が存在します。マネージドサービスを選択することで、利用者はOSやミドルウェアへのパッチ適用やトラフィックが増加した場合の対応などをAWSに任せることができます。こうした場合でも適切なパラメーターの変更やエンドユーザーの期待に応えるようなサービスの可用性の維持は利用者の責任として設計、運用を行う必要がありますが、利用者はよりサービスの改善に集中することができます。

AWSが提供するお客さまのセキュリティ向上への支援

ただし、前記のとおり、利用者がITに習熟しているとは限らないため、クラウド事業者からさまざまな支援をしていくことが大事であるといえます。

つまり法的な責任分担とは別に、そうした責任分担を実効あらしめるための取組みです。

例えばAWSでは、お客様のコンプライアンスを支援するために様々な取り組みを実施しています。お客様の運用負担を軽減するマネージドサービスだけではなく、実施にAWSはセキュリティを向上させる暗号化やアクセス管理などの様々なAWSのサービスを提供しています。さらには、有償のコンサルティングサービスを提供するProfessional Servicesやトレーニングや認定試験の提供を通じた人材の育成などをサービスとして提供しています。

また、ホワイトペーパーや監査レポートの提供などもお客様が自らがどのようにセキュリティを設計、運用していくかを考える上で重要なリソースとなります。

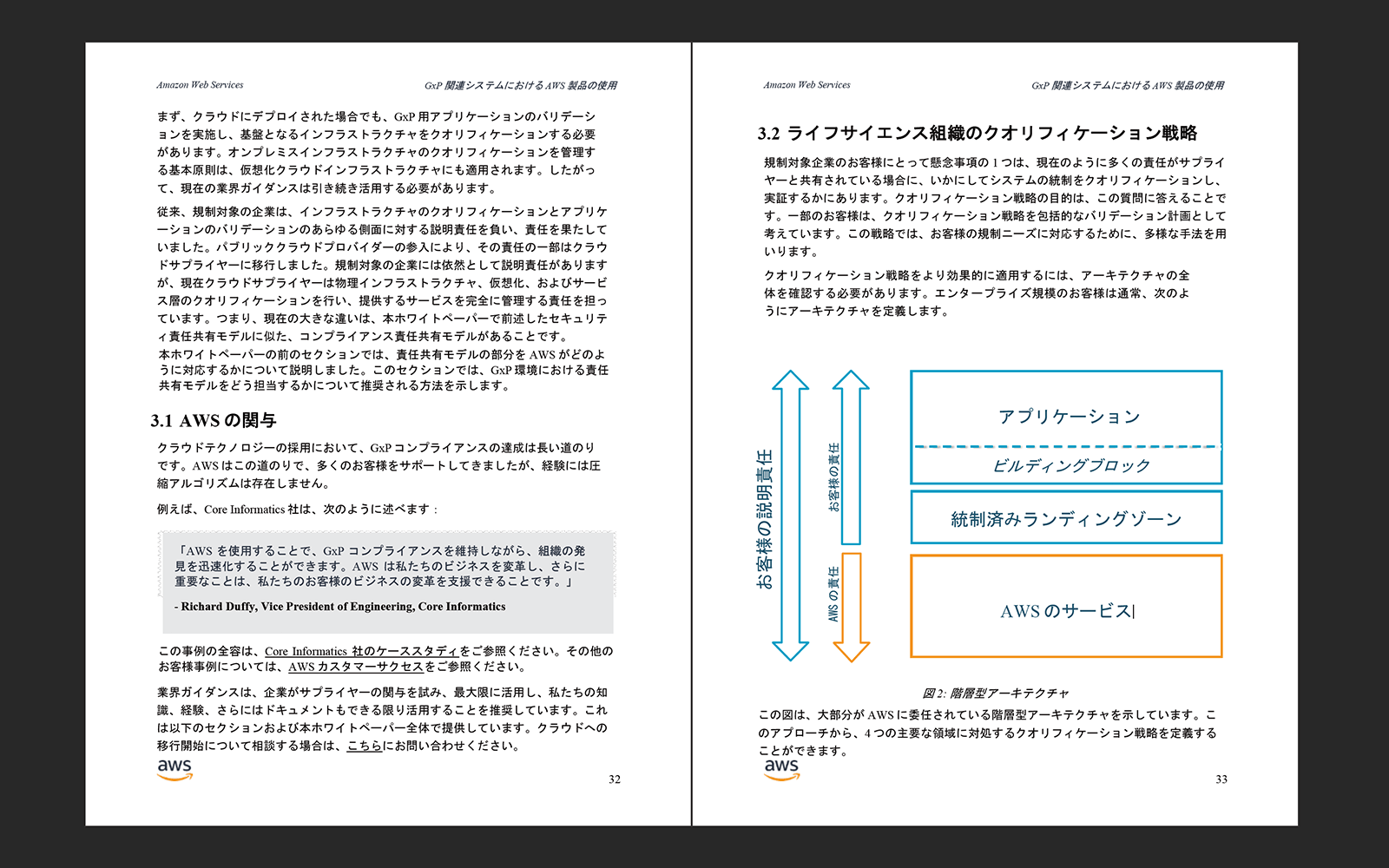

例えば、医療機器や医薬品といったライフサイエンス分野においては、ITシステムを運用するため、 GxP、つまり、Good Manufacturing Practice (GMP) 、Good Laboratory Practice (GLP) 、Good Clinical Practice (GCP) といわれるシステムを安全に管理する必要があります。AWSが発行している「 GxP 関連システムに おける AWS 製品の使用 」ホワイトペーパーは、AWSが様々な要件に対してどのように取り組んでいるのか、お客様がAWS上でどのようにサービスを設計していくべきか、といった情報を提供しています。ライフサイエンス分野だけでなく、具体的にAWS上のセキュリティを理解するためのよい資料となりますので、興味のある方は御覧いただければ幸いです。

お客様が組織的にクラウドを安全に活用するために

今日、クラウドを活用する組織では、クラウドの新機能やサービスの進歩をキャッチアップしたり、効率的に組織で管理するためにCloud Center of Excellence (CCoE)といった組織を立ち上げ、組織内のプロジェクトの進捗管理や、標準化、コスト管理などを推進しています。“内製化”といった言葉が使われる機会も増えましたが、これらはより自らのITサービスに対して積極的に利用者がイニシアチブを持っていくことで、組織としてのITの活用をより効果的、効率的に進めていく必要の高まりの現れであるといえます。

しかし一方でこうした活動は、まだITの開発や運用に直接関与する人員のみで構成されているというケースが多いことも現実です。法務やリスク管理の人員がクラウドに対する知識を理解し、このような活動に関与していくことができれば、より組織に適した形でのクラウドの利活用を実現するメカニズムができるのではないでしょうか。

本Blogでは「Shared Responsibility Model」が本来、自然な取り組みであること、また、AWSがお客様の責任を支援する取り組みを実施していること、さらにはお客様が有効にクラウドを活用していくために組織的な体制を整えることなどをお伝えしていきました。こうしたリソースの活用はAWSの様々なイベントにおけるセッションやお客様事例の紹介などを通じて情報収集をすることも可能ですので、興味のある方はぜひ、ご覧ください。